Nmap是一款开源的网络扫描工具,被广泛应用于网络管理、安全审计和漏洞扫描等领域。它支持多种扫描模式,包括TCP、UDP、SYN和ACK等,可以对目标主机进行端口扫描、操作系统检测、服务和版本识别、漏洞扫描等操作。

此外,Nmap还提供了强大的脚本引擎,可以通过脚本扫描进行更加深入的安全评估和漏洞检测。由于其高效、灵活和可定制性,Nmap被广泛应用于渗透测试、红队演练和蓝队防御等方面,成为网络安全领域的必备工具之一。

Nmap常用的命令参数和解释:

sS:使用TCP SYN扫描(也称为半开放扫描),用于探测主机上是否有开放的TCP端口。

sT:使用TCP连接扫描,用于探测主机上是否有开放的TCP端口。与TCP SYN扫描不同,TCP连接扫描建立完全的TCP连接。

sU:使用UDP扫描,用于探测主机上是否有开放的UDP端口。

sN:使用TCP NULL扫描,用于探测主机上是否有开放的TCP端口。TCP NULL扫描不发送任何TCP标志,用于探测主机上是否有开放的TCP端口。

sF:使用TCP FIN扫描,用于探测主机上是否有开放的TCP端口。TCP FIN扫描发送TCP FIN标志,用于探测主机上是否有开放的TCP端口。

sX:使用TCP XMAS扫描,用于探测主机上是否有开放的TCP端口。TCP XMAS扫描发送TCP URG、TCP PUSH和TCP FIN标志,用于探测主机上是否有开放的TCP端口。

sA:使用TCP ACK扫描,用于探测主机上是否有开放的TCP端口。TCP ACK扫描发送TCP ACK标志,用于探测主机上是否有开放的TCP端口。

O:进行操作系统检测,用于探测主机所使用的操作系统。

A:进行操作系统检测和版本检测,用于探测主机所使用的操作系统和应用程序的版本号。

p:指定要扫描的端口范围。例如,p 1-100表示扫描1到100之间的端口。

n:禁用DNS解析,用于加快扫描速度。

v:显示详细输出,用于查看扫描过程中的详细信息。

vv:显示更加详细的输出,用于查看扫描过程中的更加详细的信息。

Pn:跳过主机的在线检查,用于扫描可能已开启防火墙或被隔离的主机。

T:指定扫描速度。例如,T4表示使用快速扫描模式。

oN:将扫描结果保存到文件中。

命令案例

扫描单个主机上的所有TCP端口:

nmap -sS <主机IP>

扫描单个主机上的所有UDP端口:

nmap -sU <主机IP>

扫描单个主机上的特定端口:

nmap -p <端口号> <主机IP>

扫描整个网络中的所有主机,探测开放的TCP端口:

nmap -sS <网络地址>/24

扫描整个网络中的所有主机,探测开放的UDP端口:

nmap -sU <网络地址>/24

扫描整个网络中的所有主机,探测操作系统类型:

nmap -O <网络地址>/24

扫描整个网络中的所有主机,探测操作系统类型和版本:

nmap -A <网络地址>/24

使用TCP连接扫描模式进行端口扫描:

nmap -sT <主机IP>

使用TCP SYN扫描模式进行端口扫描,同时显示详细输出:

nmap -sS -v <主机IP>

将扫描结果保存到文件中:

nmap -oN <文件名> <主机IP>

扫描一个主机的所有TCP端口,同时显示服务和版本信息:

nmap -sV <主机IP>

扫描一个主机的所有TCP端口,同时使用操作系统检测和版本检测:

nmap -O -sV <主机IP>

扫描一个主机的所有TCP端口,同时使用默认脚本扫描,脚本在Nmap的安装目录下的scripts目录中:

nmap -sC <主机IP>

扫描一个主机的所有TCP端口,同时使用所有脚本扫描:

nmap -sC -sV --script=all <主机IP>

扫描一个主机的所有TCP端口,同时使用脚本扫描并输出为XML格式:

nmap -sC -sV -oX <文件名>.xml <主机IP>

扫描一个主机的TCP端口1-1024,同时使用默认脚本扫描和操作系统检测:

nmap -sC -O -p1-1024 <主机IP>

扫描一个主机的所有UDP端口,同时使用默认脚本扫描:

nmap -sU -sC <主机IP>

扫描一个主机的TCP端口1-1000,同时使用SYN扫描模式和操作系统检测:

nmap -sS -O -p1-1000 <主机IP>

--------------------------------------------------------------------------------------

抄自:https://blog.csdn.net/m1585761297/article/details/80015726

Nmap (网络映射器)是Gordon Lyon最初编写的一种安全扫描器,用于发现计算机网络上的主机和服务,从而创建网络的“映射”。为了实现其目标,Nmap将特定数据包发送到目标主机,然后分析响应.NMAP强大的网络工具,用于枚举和测试网络。

NMAP的功能包括:

· 主机发现 - 识别网络上的主机。例如,列出响应TCP和/或ICMP请求或打开特定端口的主机。

· 端口扫描 - 枚举目标主机上的开放端口。

· 版本检测 - 询问远程设备上的网络服务以确定应用程序名称和版本号。

· OS检测 - 确定网络设备的操作系统和硬件特性。

· 可与脚本进行脚本交互 - 使用Nmap脚本引擎(NSE)和Lua编程语言。

NMAP可以提供有关目标的更多信息,包括反向DNS名称,设备类型和MAC地址.Nmap的典型用途:

通过识别可以进行的或通过它的网络连接来审计设备或防火墙的安全性。

识别目标主机上的开放端口以准备审计。

网络库存,网络映射,维护和资产管理。

通过识别新服务器来审计网络的安全性。

为网络上的主机生成流量。

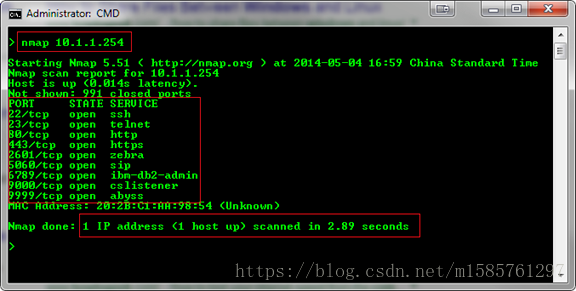

Nmap的纯扫描

默认情况下,nmap会发出一个arp ping扫描(如果交换机是ommited,则为-sP),并且它还会扫描特定目标的打开端口,范围为1-10000

以下命令的语法如下:

nmap <目标IP地址>

其中:目标IP地址=您的目标机器的指定IP

(nmap 10.1.1.254)

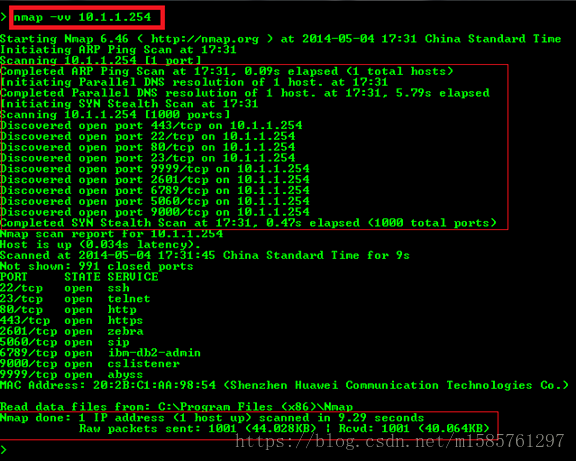

NMAP普通扫描增加输出冗长(非常详细)

以下命令的语法如下:

nmap -vv 10.1.1.254

其中:-vv =切换以激活日志所需的非常详细的设置

您的扫描条目

(nmap -vv 10.1.1.254)

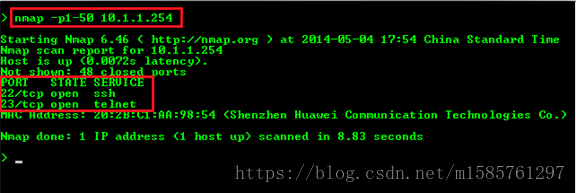

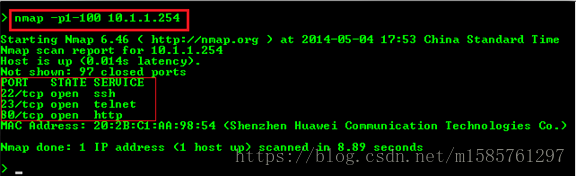

Nmap的自定义端口扫描

Nmap的扫描范围从1-10000的端口默认情况下,为了更具体地指定要扫描的端口,我们将使用-p开关来指定我们的端口扫描范围,优点是它会更快扫描少量端口而不是预定义的默认值

语法:

nmap -p(范围)<目标IP>

其中:-P是端口交换机(范围)是1-65535的端口数 <目标IP>是您的特定目标IP地址

(从端口范围1-50扫描)

(从端口范围1-100扫描)

(从端口范围50-500扫描)

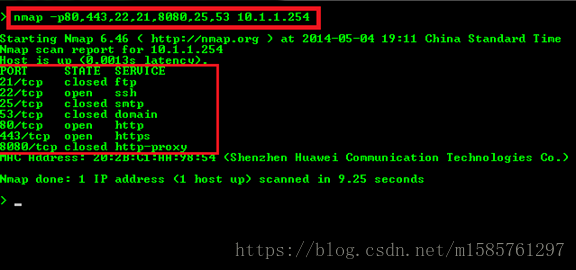

Nmap的指定的端口扫描

有时在枚举目标时,我们希望非常明确地指定要扫描的目标端口,例如我想扫描端口80,443,1000,65534,这些端口适合80-65534这个特定范围,但是如果必须使用该范围内的所有端口都可以使用,这样我们就可以再次使用-p开关,这时使用指定端口的一组手指

语法:nmap -p(port1,port2,port3等...)<目标IP>

也可:nmap <目标IP> -p(port1,port2,port3等...)

其中:-P是端口交换机(端口1,端口2,端口3等...)是您想要扫描的端口列表(必须用逗号分隔) <目标IP>是您的特定目标IP地址

(nmap -p80,443,22,21,8080,25,53 10.1.1.254)

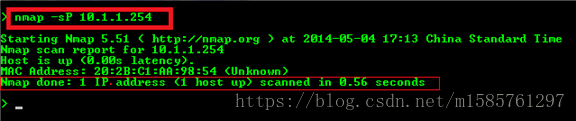

NMAP ping

在nmap中,您也可以使用-sP开关(Arp ping)执行PING命令,这与windows / linux ping命令类似

语法:

nmap -sP <目标IP地址>

其中:-sP是平扫描开关 <目标IP>是您的特定目标IP地址

(nmap -sP10.1.1.254)

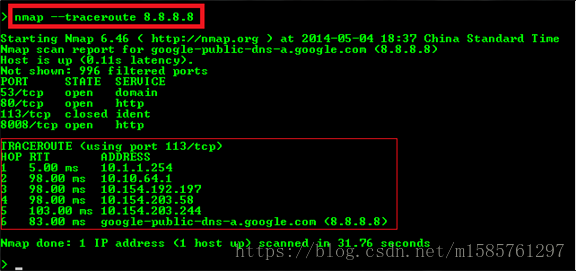

Nmap Traceroute

跟踪路由用于检测您的计算机数据包从路由器到ISP的路由到互联网直至其特定目的地。

句法:

nmap --traceroute <ip地址>

其中--traceroute是traceroute切换命令 <targetIP>是您的特定目标IP地址

(nmap -traceroute 8.8.8.8“Google DNS”)

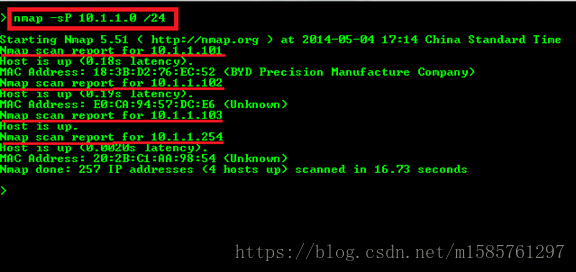

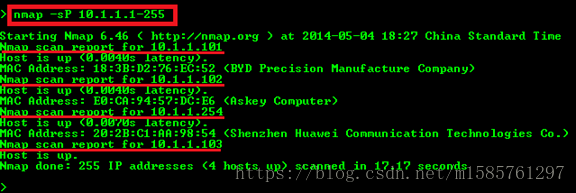

NMAP ping扫描(网络主机dicovery)Ping扫描在您正在进入的给定已知网络上完成,以便发现其他计算机/设备

那个网络非常相同。

语法:

Nmap -sP <网络地址> </ CIDR>

其中:-sP是平扫描

网络地址示例:192.168.1.0.172.68.15.0等</ CIDR>是CIDR格式(/ 24,/ 16,/ 8等)中网络的子网掩码,

(Nmap -sp 10.1.1.0 / 24)

(Nmap -sP 10.1.1.1-255)

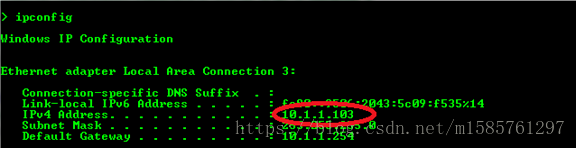

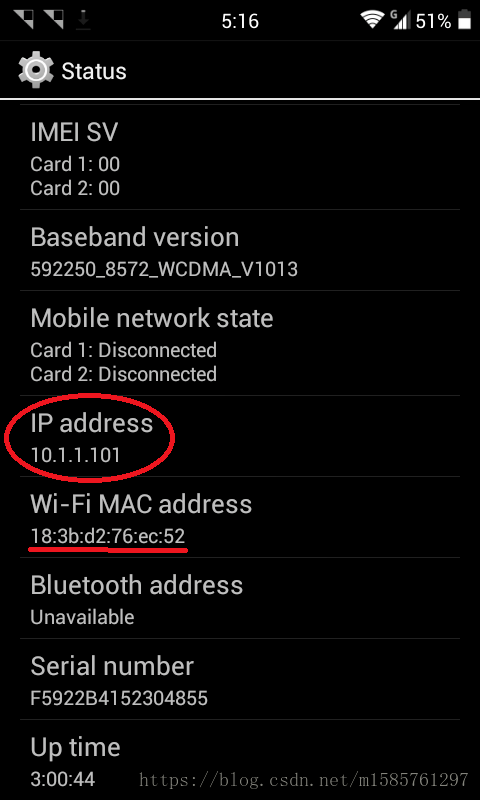

(10.1.1.0/24网络)上的ENUMERATED HOST Windows计算机IP(10.1.1.103)

Android的设备的IP(10.1.1.101)

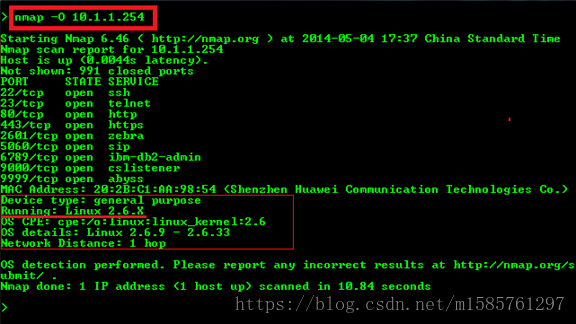

NMAP操作系统检测

操作系统检测,以了解何种操作系统当前的目标是非常有用running.Aside从打开的端口,这是因为信息收集的最重要的数据是concerned.It将帮助您寻找易受攻击的服务基于端口的特定操作系统目前已开放。

语法:

Nmap -O <目标IP地址>

其中-O是检测操作系统交换机 <目标IP>是您的特定目标IP地址

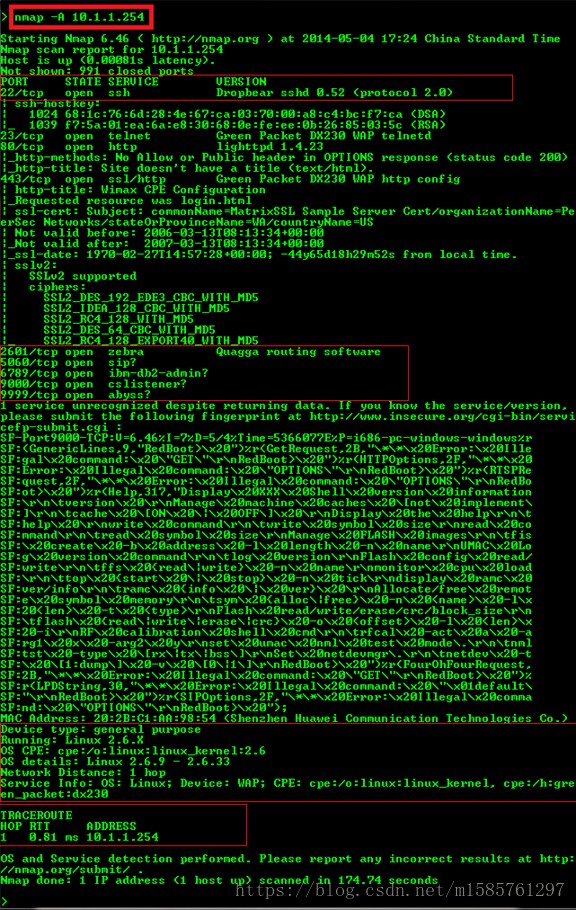

Nmap -O 10.1.1.254(扫描我的路由器运行linux 2.6的greenpacketwimax cpe调制解调器)

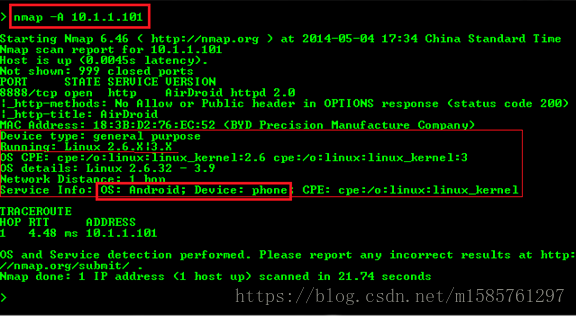

nmap -A 10.1.1.101(扫描我的Android手机)

默认情况下,你无法扫描自己的电脑

(或回送接口),所以我开启了一个虚拟机然后使用arch linux来扫描我的电脑

(计算机操作系统Windows 7 SP2家庭高级版)

NMAP通用开关

这被认为是在一台交换机上完成对端口1-10000的平扫描,还执行操作系统扫描,脚本扫描,路由跟踪以及端口状语从句:

服务检测。

句法:

Nmap -A <目标IP地址>

其中-A是大多数功能开关 <目标IP>是您的特定目标IP地址

混合这些命令,我们可以完全做到-A开关可以做的事情,并通过使用我们在此学到的所有开关并将它们扩大为单个

NMAP语句

示例扫描

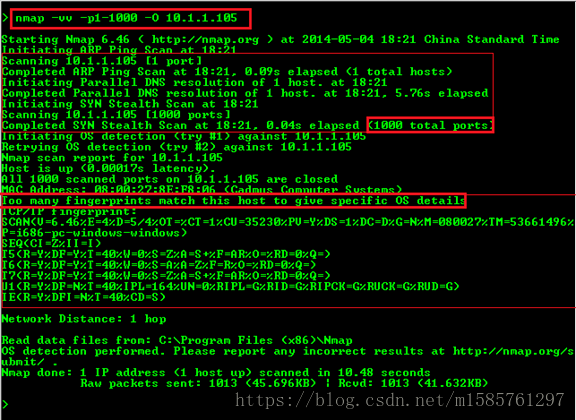

对特定目标执行nmap的扫描,并将详细程度限制为1-1000的特定端口范围,并执行OS扫描

nmap -vv -p1-1000 -O <目标ip>

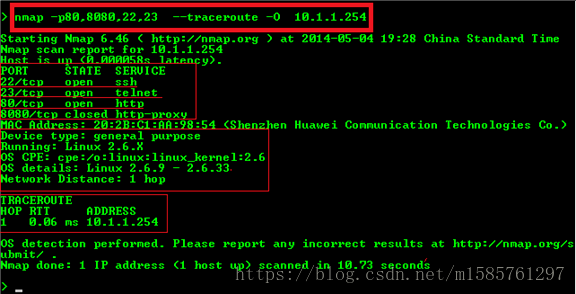

做一个NMAP扫描扫描特定主机的指定端口:80,23,22和8080,然后执行路由跟踪和OS扫描

nmap –p80,8080,22,23 --traceroute -O <目标IP>

相关文章

相关文章本文地址:https://www.eehello.com/?post=296

版权声明:若无注明,本文皆为“点滴记忆---观雨亭”原创,转载请保留文章出处。